3 minutes

[ES] CTF InfosecInstitute - Parte 1

El InfosecInstitute esta actualmente hosteando un CTF para “Noobs” con un bounty de $1200 dolares en total, que se distribuiran diferenciadamente entre los mejores Writeups para cada prueba.

En mi caso, los CTFs son una buena oportunidad para aprender asi que vamos alla.

Level 1:

En este nivel la frase lo dice todo: “Que el codigo fuente este con vosotros!”, asi que nos vamos a ver el codigo fuente de la web. Click derecho -> Ver codigo fuente y en la primera linea nos encontramos con:

<!-- infosec_flagis_welcome -->Un comentario de HTML con el Flag!

Flag: infosec_flagis_welcome

Level 2:

Nos encontramos con una frase que nos indica que la imagen parece estar “rota”, y nos dice que si podemos revisar el archivo. Miramos el codigo fuente de la pagina y nos encontramos con lo siguiente:

<div class="lvlone">

<img src="img/leveltwo.jpeg" /> Por lo que la imagen que buscamos esta en /img/leveltwo.jpeg, una vez guardada podemos ver que su contenido es:

aW5mb3NlY19mbGFnaXNfd2VhcmVqdXN0c3RhcnRpbmc=Por el = del final uno se da cuenta rapidamente que se trata de Base64 un algoritmo de codificacion de texto muy utilizado especialemente en SMTP para envio de adjuntos y enviar la password.

Decodificandolo obtenemos el flag

Flag: infosec_flagis_wearejuststarting

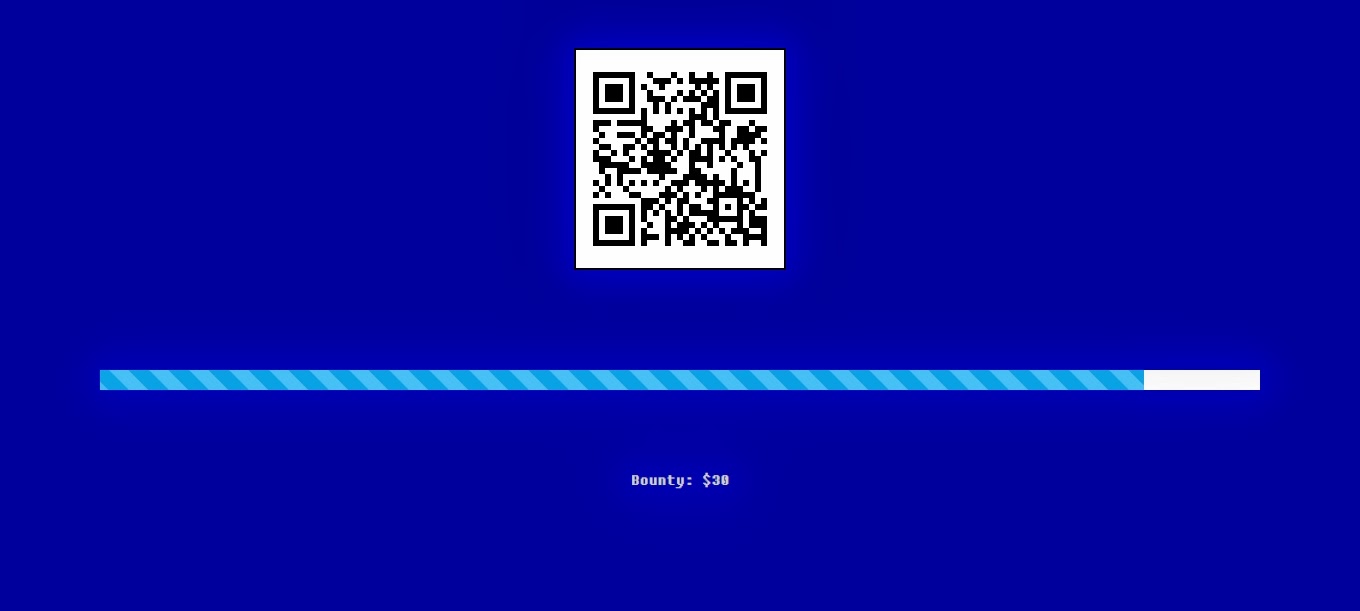

Level 3:

En este nivel nos encontramos directamente con un Qr Code, el mismo es una imagen que es capaz de guardar informacion tanto texto como binario, podemos utilizar herramientas online o software para decodificar esa informacion.

En mi caso utilize la herramienta online http://zxing.org/ y obtuve lo siguiente

.. -. ..-. --- ... . -.-. ..-. .-.. .- --. .. ... -- --- .-. ... .. -. --.Esto a simple vista uno puede reconocer que es codigo morse : cortos ( . ) y largos ( - ) repitiendose, decodificandolo con la herramienta MorseCode se obtiene el flag.

Flag: INFOSECFLAGISMORSING

Level 4:

La frase lo dice todo: “HTTP significa Hypertext Transfer Protocol”, por lo que debemos buscar en algun elemento de HTTP, lo primero que se me viene a la mente son las cookies, si miramos las cookies nos encontramos con que hay una cookie de sesion llamada fusdorah cuyo contenido es

vasbfrp_syntvf_jrybirpbbxvrfDespues de algunas pruebas concluyo que esta codificado en Cesar, un algoritmo de codificacion por desplazamiento, con la herramienta online Chiffre de Cesar lo decodificamos y obtenemos el flag!

Flag: INFOSECFLAGISWELOVECOOKIES

Level 5 :

Al entrar en el reto nos encontramos con un loop infinito de un alert(“Hacker”); para seguir necesitamos pararlo asi que si usamos Firefox hacemos click en “Evitar que esta pagina cree dialogos adicionales” o si usamos otro navegador podes deshabilitar javascript antes de entrar.

Una vez entramos, nos encontramos con lo siguiente:

Revisando el codigo fuente no encontramos nada… la imagen a simple vista no contiene nada oculto, si la revisamos con un editor hexadecimal no encontramos nada tampoco… Ok esto es esteganografia seguro…

Debido a que la imagen es jpeg descartamos LSB debido a la compresion que realiza el algoritmo, no hay un canal Alpha donde guardar pixeles que pueda guardar informacion asi que descartado tambien.

Una busqueda por google nos permite encontrar la Imagen original y podemos ver que la imagen en el reto tiene mayor peso, entonces se utilizo alguna herramienta para cifrar la informacion y guardarla dentro de la imagen.

Luego de algunas pruebas steghide es la herramienta que utilizaron

steghide extract -sf aliens.jpg

Password: Si, no hay password!

Se extrae un archivo llamado All.txt el cual contiene:

011010010110111001100110011011110111001101100101011000110101111

10110011001101100011000010110011101101001011100110101111101110011

011101000110010101100111011000010110110001101001011001010110111001110011Binario… Si lo decodificamos obtenemos la flag!

Flag: infosec_flagis_stegaliens

Y hasta aca los primeros 5 retos de este CTF, por el momento sencillos pero mas adelante se complica un poco mas.