4 minutes

[ES] CTF InfosecInstitute - Parte 2

Seguimos con los retos del CTF InfosecInstitute, esta vez del 6 al 10.

Level 6:

Nos encontramos con un Pcap, una captura de trafico de red asi que vamos a descargarla y ver que hay, utilizamos Wireshark para abrirla y nos encontramos con lo siguiente:

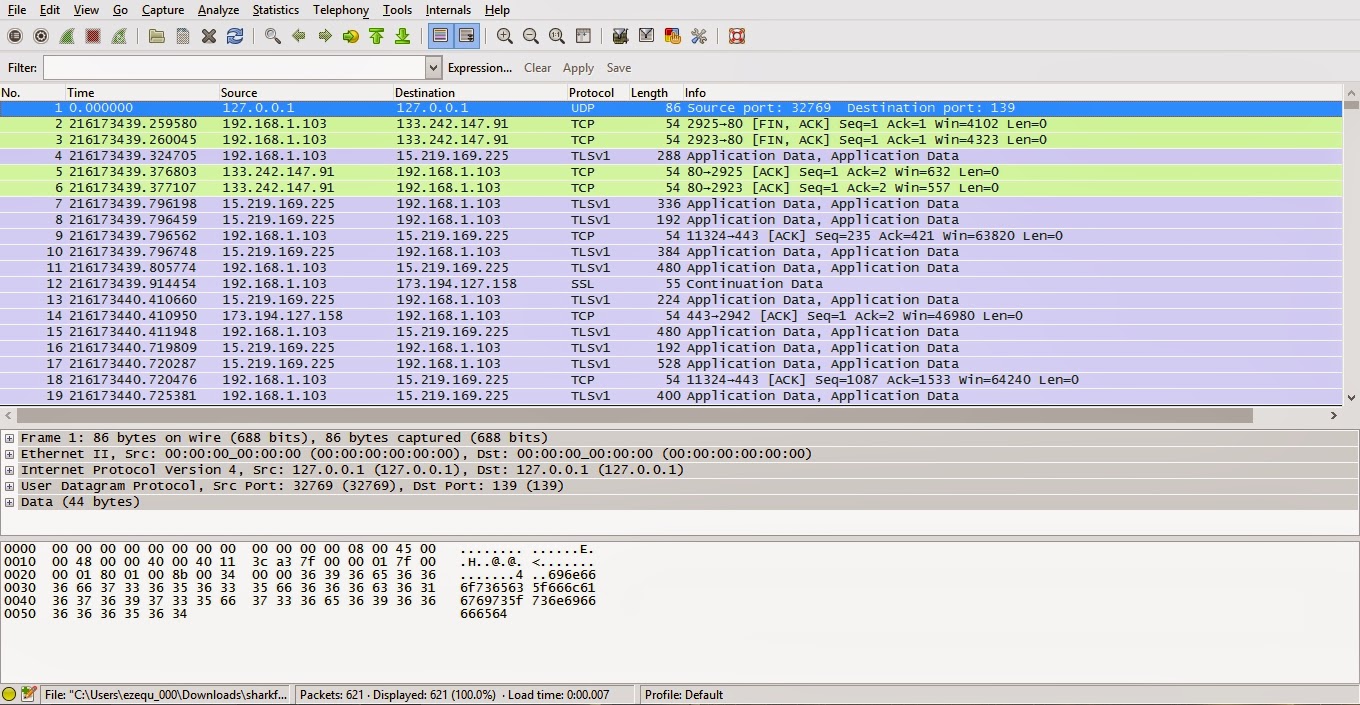

Demasiadas conexion cifradas TLS, al parecer se hizo una captura de un equipo que estaba navegando por HTTPS en una web, debido a que esta informacion viaja cifrada no podemos ver cual es el contenido a menos que se tenga el certificado del servidor el cual incluye la clave privada.

Pero como no lo tenemos hay que buscar en los paquetes que no estan cifrados, sin ir mas lejos el primer paquete se puede observar en la imagen que contiene un string que llama la atencion…

696e666f7365635f666c616769735f736e6966666564Despues de algunas pruebas, me encuentro que es un string con informacion hexadecimal que si lo decodificamos nos encontramos con el flag!

Flag: infosec_flagis_sniffed

Level 7:

f00 not found

Something is not right here???

btw...bounty $70Eso es lo que nos muestra el reto, pero si vemos la url podemos ver que se esta viendo la URL 404.php, pero normalmente los retos estan en level[Numero escrito en ingles].php

No hay nada en esa URL, pero igualmente se puede accesar asi que hay que ver si hay algo escondido. Mirando bien los headers nos encontramos con lo siguiente:

200 aW5mb3NlY19mbGFnaXNfeW91Zm91bmRpdA==200 OK es normalmente el status que devuelve una web si todo salio correctamente, y ahi hay un base64 asi que decodificandolo nos encontramos con el flag!

Flag: infosec_flagis_youfoundit

Level 8:

Misma imagen que antes pero distinta descarga: app.exe, ahora tenemos un ejecutable con lo que seguramente este reto sea sobre Reverse Engineering, el cual es el proceso de extraer informacion sobre el funcionamiento de algo sin tener informacion sobre el!

Para resolver este reto tenemos dos posibilidades:

Utilizamos el comando string app.exe en Linux y mirando en la salida encontramos el flag.

Hacemos uso de IDA o algun debugger y miramos cuales son los strings que almacena el ejecutable.

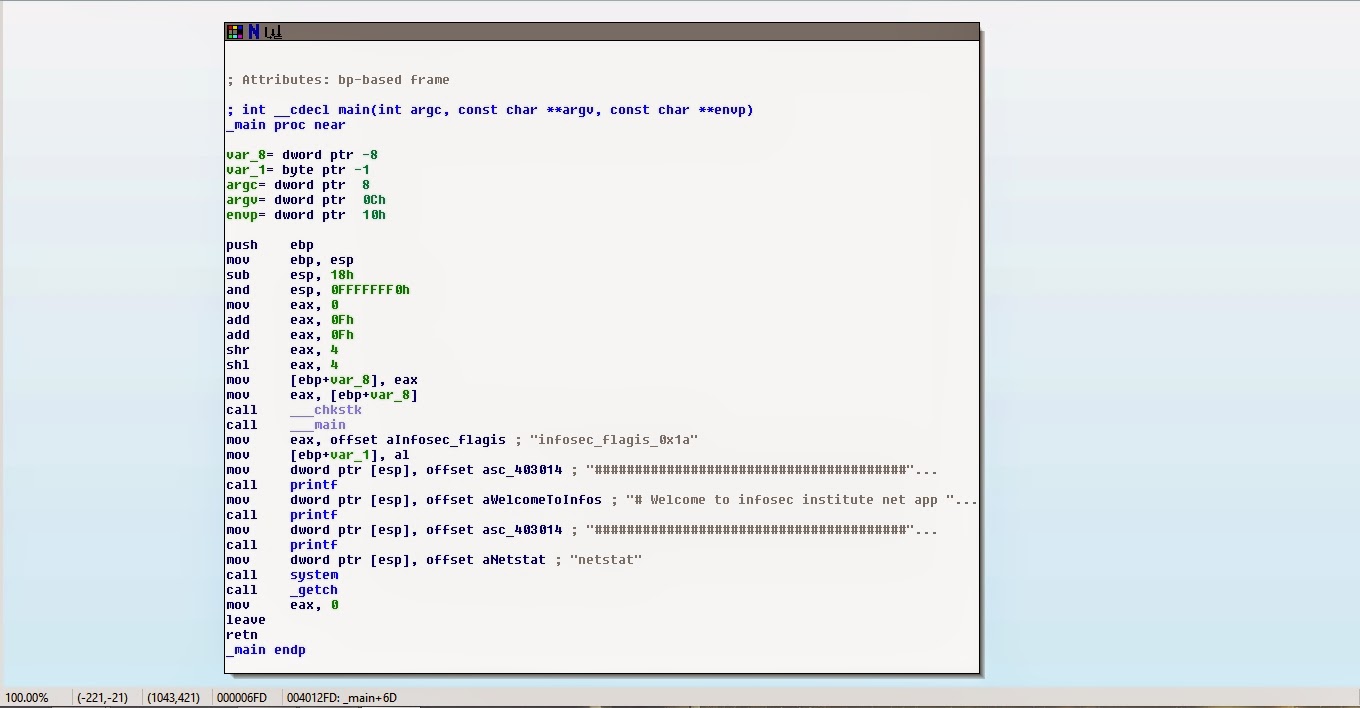

En mi caso hice uso de Ida ya que crei que iba a ser un poco mas complejo el reto, para resolverlo simplemente iniciamos Ida y cuando haya terminado el analisis veremos lo siguiente:

Lo que ven es el codigo Assembler de app.exe, un pequeño programa que a simple vista muestra un mensaje y luego llama al comando netstat, si miramos bien encontraremos el flag el cual esta ubicado en la variable aInfosec_flagis.

Flag: infosec_flagis_0x1a

Level 9:

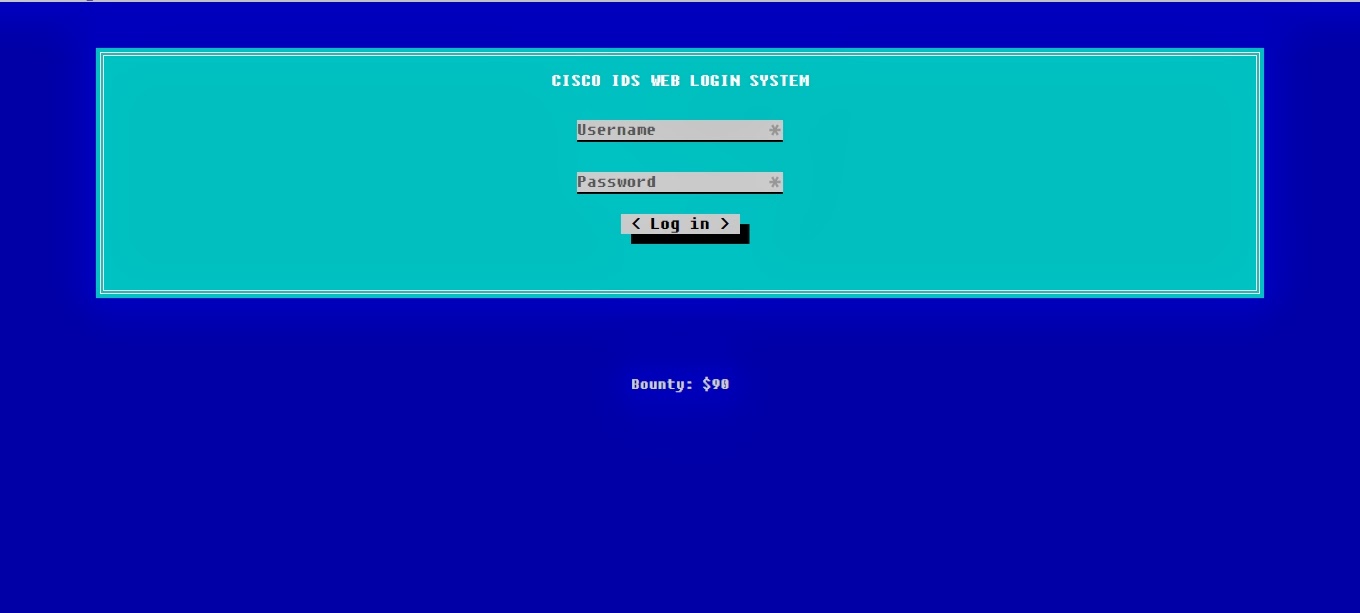

En este nivel nos encontramos con un login el cual seguramente si lo pasamos obtendremos el flag, ahora la cuestion es como logearse correctamente.

Lo primero que se me vino a la mente fue utilizar SQL Injection asi que coloque una ‘ en el usuario y la contraseña, pero no tuve ninguna respuesta.

Debido a que es un CTF para “noobs” pense que la solucion seria mas sencilla por lo que empeze a comprobar credenciales por defecto, luego de varias pruebas encontre que root:attack era la combinacion correcta y me encontre con un alert que decia:

ssaptluafed_sigalf_cesofniEl cual es el flag pero dado vuelta!

Flag: infosec_flagis_defaultpass

Level 10:

Nos encontramos con otra descarga pero esta vez es un audio un tanto extraño, se escucha algo acelerado pero no se puede entender nada.

Aca las posibilidades son 3:

Esteganografia en el audio: habria que comprobar el histograma para ver si hay informacion guardada alli, tecnica LSB, adjunto de un archivo con algun programa (Steghide).

Metadatos

Reducir la velocidad de audio para ver si lo que hicieron fue acelerarlo solamente.

Luego de algunas pruebas la posibilidad 3 es la correcta, utilizando Audacity hacemos un “Cambio de velocidad” y colocamos -88.00 como “Porcentaje de cambio”, con eso podremos escuchar el flag, segun lo que puede escuchar es:

Flag: infosec_flagis_sound

Hasta aca la segunda parte, solo queda 1 con los ultimos 5 retos!